Riceviamo e diffondiamo questo testo relativo alla produzione di contenuti visuali nel contesto dei free party e del problema riguardante la loro condivisione nel mainstream. Qui il pdf.

Se ho deciso di scrivere queste righe è perché ritengo preoccupante la degradazione estetica e comunicativa, interna al Movimento, riguardo la produzione e condivisione di contenuti visuali. Nel momento in cui la repressione poliziesca e legislativa – mai così violenta in più di 30 anni di storia – impone la creazione di nuove tattiche e forme organizzative per sopravvivere, così occorre ripensare il modo in cui vogliamo rappresentarci, eventualmente anche verso l’esterno. Parlo di Movimento con la M maiuscola in quanto, pur conscio di quanto questa concezione verrà osteggiata da alcunx, ritengo ci sia un lungo filo che lega le esperienze controculturali dei free-party dagli anni ‘90 fino ad oggi, in tutta europa e oltre. Parlare di un’epoca d’oro che non c’è più non ha senso perché è solo grazie alla trasformazione continua, la permeabilità, lo spirito di adattamento che ancora oggi esiste un dibattito circa le forme e modalità di vivere gli spazi liberati. Siamo nomadx nello spazio e nella psiche, ci piace immaginare nuovi orizzonti e proiettarci verso il futuro più che sedimentarci in forme stantie. Non dimentichiamo la nostra storia ma non la glorifichiamo nemmeno: è il momento di ripensarci ancora una volta.

- Chi di noi non ha mai subito la fascinazione dei colori, delle forme, dei movimenti di una festa? Percezioni visive – a tratti sinestetiche – che ci hanno fatto pensare: “io da qui non voglio andarmene più!”. Quante volte avremmo voluto catturare l’essenza, per sua natura inafferrabile, di una TAZ? Portarla via con noi anche quando i sound finiscono di pompare, i generatori di fare rumore, le carovane di uscire dal luogo occupato. E poi condividere, per quanto possibile, quelle emozioni provate con la propria compagnia, lx amicx che non hanno potuto presenziare, con noi stessx a distanza di anni per ricordare i bei momenti andati. Nella sua concezione più pop, la fotografia serve proprio per catturare l’istante e renderlo eterno ai posteri. Di ciò non dobbiamo affatto meravigliarci dal momento che il suo carattere documentale, sia esso a fini divulgativi, sia esso intimo e personale, è esplicito nella storiografia fotografica a partire dalle riflessioni di Roland Barthes. Non possiamo esimerci dunque dal fare i conti con quello strano e problematico strumento che è una macchina fotografica – o la fotocamera di uno smartphone – nel momento storico in cui tuttx o quasi si presentano in festa con una di esse in tasca. Se negli anni ‘90 fare fotografia era, per ragioni economiche, sicuramente più democratico che un secolo prima, oggigiorno la fotografia ha raggiunto la propria massificazione nella forma più ampia e irreversibile. Avete notato, inoltre, l’evoluzione della nostra comunicazione sui social network? Quando mi sono affacciato al mondo di Facebook la componente testuale era predominante. Con il trasferimento a Instagram è avvenuto invece un primo passaggio verso la predominanza dell’estetica sul contenuto, della verticalità sull’interazione pseudo-circolare. Con Tik Tok questi ultimi aspetti sono portati all’estremo. Non farò un’analisi estesa delle piattaforme social perché onestamente non mi interessano.

Quello che voglio dire essenzialmente è che nel 2026 si condivide il dancefloor con persone che considerano smartphone e social network una realtà storica imprescindibile: di fatto lo sono! Possiamo scegliere, quasi eroicamente, di gettare il telefono in un tombino, cancellare i nostri profili social, ripartire dal passaparola ecc. Ma non possiamo pretendere che una nuova generazione attraversi gli spazi liberati con strumenti critici che il sistema là fuori non ha nessun interesse a fornire in principio. Senza scomodare poi le new gen, sono le stesse crew, collettivx, laboratorx a promuoversi tranquillamente su Meta e più. La promozione estetica verticale permette di raggiungere più pubblico. Questo traguardo è un traguardo muto, inerme, che riceve e non può rispondere. A prescindere che i profili siano privati o pubblici, l’importanza è spettacolarizzare quello che facciamo affinché la nostra platea ne sia ammaliata e attratta. Alla luce di questa decostruzione, il problema è il mezzo o l’intenzione? Per quanto mi riguarda, sono assolutamente contrario alla regola generale “no foto, no video”. O meglio, implementerei il messaggio con “no foto, no video se…”.

- Quando approcciai la fotografia nei primi tempi, da autodidatta, ero affascinato come tantx dalla street photography. Le foto di Cartier-Bressons ed Alex Webb correvano davanti ai miei occhi speranzosi di riuscire a cogliere con la loro stessa raffinatezza quell’attimo irripetibile. Inoltre, la street photography è un genere “economico”, non ha bisogno di chissà che formazione o strumentazione: basta “avere occhio” mentre si gira per strada con qualsiasi fotocamera. Infine, “cogliere l’attimo” non presuppone ragionamenti estesi. Non voglio dire che Martin Parr utilizzasse la propria ironia fotografica casualmente, più che altro riflettere sul fatto che “cogliere l’attimo”, storicamente, ha significato per lo più ritrarre il bizzarro, lo strano, l’assurdo per impressionare un pubblico. In generale, tutta la fotografia documentale e il fotogiornalismo vuole restituire contenuti visuali in grado di impattare, essere ricordati, “fare la storia”.

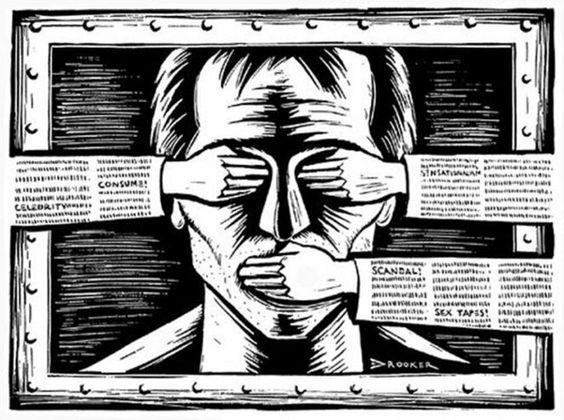

Nel contesto di un free-party, dove la libertà espressiva è costitutiva del concetto stesso della situazione alla quale si partecipa, non dovrebbe meravigliarci trovare momenti e persone bizzarre. Bizzarre per chi, poi? Bizzarre rispetto alla formalità di quel mondo che nel free-party non c’è, non partecipa, ne è escluso in origine in quanto contenitore rotto nella cui crepa la TAZ ha potuto germogliare e sbocciare. Non ho mai sentito il bisogno di condividere una storia durante una festa, ma posso affermare con certezza che il meccanismo inconscio che ci porta a diffondere immagini in presa diretta sia lo stesso che portava un fotografo come me a girare per il dancefloor, macchina fotografica alla mano, alla ricerca del momento perfetto da immortalare. Nell’elaborazione successiva di un album fotografico trovavo la commistione di due elementi ritenuti fondamentali: quello soggettivo (far vedere che c’ero, che ho colto “correttamente” la vibe) e quello oggettivo (fotografare per documentare, fare memoria). Questi stessi elementi risultarono alquanto problematici con il passare del tempo. Mi iniziai a chiedere: cosa voglio comunicare? Chi voglio comunicare? Per chi voglio comunicare e come? Iniziai a rendermi conto che un contenuto visuale prodotto nel contesto di una TAZ e successivamente – o contemporaneamente – condiviso al di fuori di essa presupponeva grossi interrogativi etici ed estetici. Realizzai, insomma, che la mia azione era egoistica su entrambi i piani: se soggettivamente riduceva la pratica fotografica a un esercizio di stile per aumentare l’engagement sul mio profilo, d’altra parte non potevo arrogarmi il diritto di documentare oggettivamente una situazione molto più complessa di quella parzialità rappresentata in maniera feticcia – tra l’altro rubando scatti non consensuali nei confronti dex soggettx ritrattx. Capiamo quindi che la fotografia, lungi da essere solo quello strumento innocente in grado di fissare i ricordi, può altresì trasformarsi in arma violenta. Un’arma di controllo, perché una volta condivisi i contenuti al di fuori delle nostre reti non possiamo sapere come verranno utilizzati da chi cerca di reprimerci. Un’arma di spersonalizzazione e oggettificazione, dal momento che la documentazione acritica di ciò che succede non fa altro che alimentare e standardizzare una pornografia estetica dei cliché legati all’ambiente (gente “strana”, sound enormi). Infine un’arma egocentrica, tradendo quel principio basilare per cui la festa siamo tuttx e che ha portato, per esempio, a occultare la figura del dj dietro il muro di casse. Ma un’arma ha sempre bisogno di qualcunx che prema un grilletto per sparare. Io amo la fotografia e non me ne potrei mai separare. Voglio difendere questo mezzo espressivo dalle grandi, fin troppo grandi potenzialità. Per questo ritengo che l’obiettivo qui non sia solamente quello di darci regole d’utilizzo, ma di riformulare completamente i presupposti estetici coi quali vogliamo rappresentarci nel tentativo di prevenire alla radice le criticità. In un mondo di sovraesposizione mediatica, dove anche il dolore dei popoli oppressi è sbattuto continuamente in prima pagina, non dovremmo puntare a farci riconoscere. Più che verso l’alto, metafora di una scalata sociale alla quale non crediamo, dobbiamo correre orizzontalmente per insinuarci nelle fessure che questo sistema ancora mostra. Dobbiamo essere opachi, sgranati, criptici. Dobbiamo ripensare la nostra immagine oltre ai quattro bordi che determinano una foto.

- Chi ha avuto la possibilità di confrontarsi con me su questo tema solitamente esprime un grande dubbio: come stabilire un’estetica univoca all’interno di un Movimento eterogeneo e in continua mutazione? La mia risposta è che un’estetica non esiste di per sé, aprioristicamente, secondo concetti di bellezza eterei. Un’estetica è sempre determinata da fattori culturali, etici, economici condivisi all’interno dell’ambiente che la produce. Ragionando rispetto ai valori coi quali vogliamo identificarci penso, dunque, che potremo ricavare qualcosa di buono.

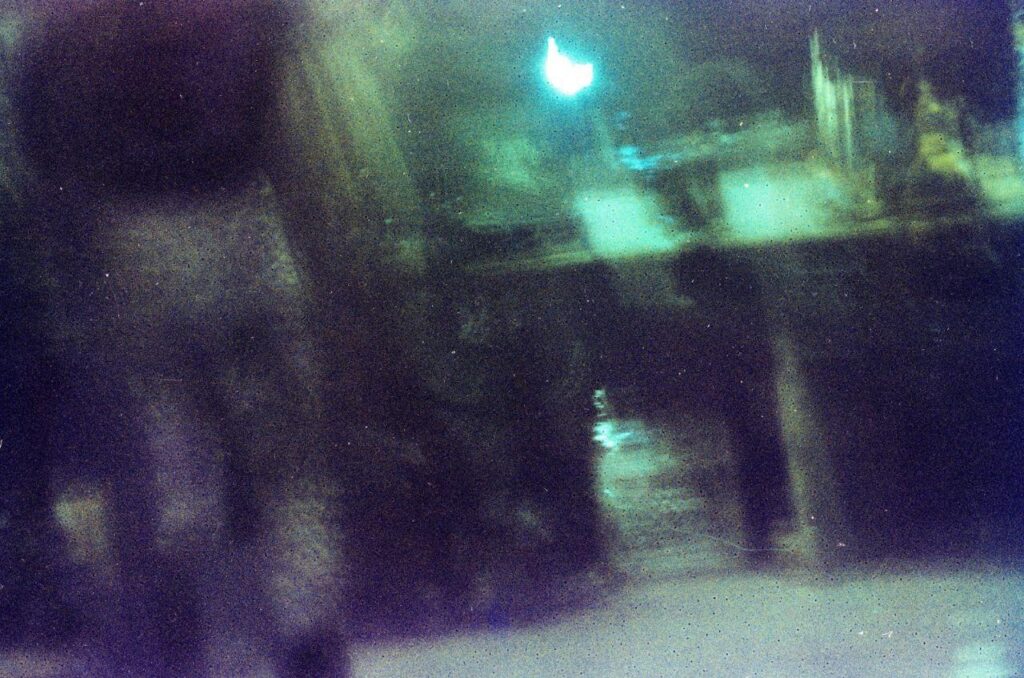

Ho trovato illuminante a riguardo il lavoro di Hito Steyerl sul rapporto tra immagine di alta qualità e immagine “povera”. La sua critica, dal sapore non velatamente marxista, pone l’accento sul fatto che la nostra ossessione per la risoluzione, ossessione esacerbata ai nostri giorni dai contenuti visuali prodotti dalle ai, non è altro che una fascinazione classista rispetto a ciò che il progresso tecnologico ci mette a disposizione. Di comune accordo con le tendenze social di cui prima, si scambia la qualità di un contenuto per le sue proprietà più prettamente formali, al punto che un’immagine non nitida, non brillante, non propriamente chiara a primo impatto viene automaticamente catalogata come di cattiva fattura. In questo modo, chi ha la disponibilità economica per permettersi strumentazione tecnica di ultima generazione parte esteticamente avvantaggiato rispetto a chi non la possiede. La creazione della nostra estetica pirata parte dal rifiuto dell’immagine “ricca”. Chi non pensa che pay tv e piattaforme di video sharing a pagamento siano un furto? Chi non farebbe un elogio allo streaming illegale? Nel momento stesso in cui appoggiamo la causa della pirateria, stiamo prendendo posizione per un’immagine “povera”. Sgranata ma gratuita, l’immagine “povera” rompe la bellezza formale per andare dritta al contenuto. Alla nitidezza deterministica si preferisce l’ampio campo dell’immaginazione, della risignificazione di ogni pixel visibile. Penso che un Movimento che voglia davvero essere contro-potere debba ripartire da un’estetica contro-egemonica, un’estetica della dissoluzione rispetto a quella della affermazione a tutti i costi. Non intendo dire rinunciare alle nostre rivendicazioni, così come un film piratato non perde il suo significato solo perché in bassa risoluzione. Intendo dire piuttosto che non dobbiamo necessariamente essere compresx da chi questo mondo sotterraneo non lo vive, non dobbiamo per forza uscire da noi stessx esprimendoci con gli strumenti di chi questo mondo sotterraneo non lo comprende, dobbiamo più che altro costruire un nuovo vocabolario visuale in grado di comunicare cripticamente nelle nostre cerchie rispetto a ciò che riteniamo importante per noi. Più di 30 anni di storia ci hanno resx popolari e cosa ci hanno restituito lx nostrx interlocutorx? Oggettificazione, criminalizzazione e conseguente repressione. Un Movimento anti-sistema deve adottare un’estetica comunicativa anti-sistema.

- Il problema, se vogliamo, è che la condivisione di materiale “povero” è estremamente rapida e generalista, rispondendo a un’altra necessità della contemporaneità che ci vuole sempre e costantemente presenti sul palcoscenico sociale, ready-to-consume-and-being-consumed. Trovo particolarmente emblematico il fatto che i flyer girino su canali (ipoteticamente) segreti, ma la nostra presenza agli stessi party sia costantemente condivisa online. Se abbiamo parzialmente sistemato la questione dell’orizzontalità della produzione visuale rivendicando la necessità dell’immagine elusiva, dobbiamo ora trovare strategie elusive per la sua condivisione.

Personalmente, ho trovato utile un ritorno alla fotografia analogica sia da un punto di vista metodologico che da un punto di vista concettuale. Benché moltx possano obiettare che ai nostri giorni potersi permettere di scattare e sviluppare un rullino sia un lusso – ricadendo dunque nel classismo fotografico – credo che i vantaggi derivati dal suo utilizzo superino i rischi insiti nell’utilizzo di apparecchi di ultima generazione, nonché esistano alcuni strumenti per l’abbattimento dei costi previsti per la sua pratica. Il primo, grande vantaggio della fotografia analogica è che accentra l’archivio dati nelle mani di chi produce il contenuto, essendo il negativo un supporto fisico non riproducibile se non digitalizzato. Problematizzare le modalità di archivio è un presupposto fondamentale per una estetica “invisibile”, criptata agli occhi di chi ci osserva con sospetto. Ogni contenuto condiviso sui social, non dobbiamo dimenticarlo, è una cessione volontaria di dati sensibili stipati in database irraggiungibili dall’utenza ma facilmente consultabili da chiunque voglia utilizzarli contro di noi. Il secondo vantaggio è che la fotografia analogica condivide contenuti lentamente. Rallentare il processo di condivisione di contenuti permette di abbattere quella componente egoistica ed egocentrica del “tutto e subito”, della performatività e protagonismo della rappresentazione. Consente di fermarsi per riflettere su ciò che abbiamo registrato, al significato che vogliamo dargli e alle modalità più adeguate della sua eventuale diffusione. Infine, vorrei far notare come l’utilizzo di rullini scaduti (“poveri”), oltre a generare un sensibile risparmio economico, permetta di avvicinarsi a quell’estetica criptica sulla quale sto insistendo. L’alterazione dei chimici presenti sulle pellicole, dovuta al passare del tempo, aumenta il grano e abbatte il contrasto dell’immagine, mentre ulteriori manipolazioni successive possono accentuare o diminuire gli effetti a seconda del risultato desiderato. A questo aggiungerei che il mercato delle apparecchiature analogiche è vertiginosamente più economico del digitale, oltre al fatto che la condivisione di sapere tecnico per la creazione di camere oscure sia certamente più alla portata rispetto a quello per la creazione di server e database sicuri per la circolazione di materiale digitale. Ipotizziamo tuttavia di non possedere quella conoscenza tecnica di base per affacciarsi alla fotografia analogica, ritenerla anacronistica o semplicemente esserne disinteressatx. Anche in fotografia digitale possiamo prediligere quei device di primissima generazione dove, tra bassa risoluzione e aberrazioni varie, l’immagine ci viene restituita sbiadita, impastata, confusa, piatta, alterata. Device che ancora rispettano l’idea di una fotografia lenta, le cui ingombranti memory card devono necessariamente essere inserite in un lettore affinché le immagini al loro interno siano trasferite su un pc. Comunque, sia che si opti per questa possibilità, sia per la digitalizzazione dei negativi analogici, diventa un imperativo la creazione di archivi virtuali interni alla nostra rete che possano fungere da magazzino per l’enorme volume di informazioni che circoleranno, nonché da alternativa ai social network.

- Ho provato ad esprimere al meglio possibile quel mare in tempesta che è la mia mente, a volte in maniera approssimativa forse, dal momento che sento l’urgenza di trattare questo tema. Ho tentato di esprimere al meglio la tesi per cui utilizzare modalità di autorappresentazione tipiche del mondo consumista non farà altro che feticizzarci, ho cercato di proporre che la nostra falsa dissoluzione enigmatica possa essere una via da percorrere per sopravvivere nelle crepe. Non ho idea di quali siano le modalità più corrette per ricostruire la nostra immagine, non so quali linguaggi sarà più opportuno adottare per relazionarci. Per facilitare un dibattito che mi auguro si apra da questo momento, aggiungo alcuni punti che personalmente ritengo fondamentali allo scopo, rimanendo in ascolto di tutti i contributi che arriveranno.

- Boicottaggio totale di tutti i profili social legati a teknoinfluencer, video di feste ecc. Rifiuto della condivisione sui propri profili personali di contenuti visuali legati ai free-party. Problematizzazione in generale del social network come canale per la condivisione di materiale visuale;

- Ritorno a una diffusione dell’informazione pirata orizzontale tramite fanze autoprodotte, momenti di condivisione di saperi nel contesto di spazi liberati che travalichino la mera libera socialità davanti ai sound, liberazione delle tecniche creative di materiale visuale in maniera sicura;

- Creazione di archivi fisici e digitali di materiale visuale, indipendenti e criptati verso l’esterno;

- Rifiuto al tentativo di mediazione comunicativa verso l’esterno;

- Promozione di una estetica elusiva, scadente, glitchata, non consumabile, lenta, opaca, intervenuta, manipolata, surreale;

- Rivalutazione del low-fi sull’high quality. Abbattimento deliberato di ogni drone si aggiri sulle nostre teste sottocassa;

- Rivendicazione del sé come Movimento in continuità storica e non come somma algebrica di individualità riunite.

Per contatti e proposte: foto23@inventati.org